«Доктор Веб»: обзор вирусной активности для мобильных устройств в I квартале 2025 года

27 марта 2025 года

Похожая динамика наблюдалась и среди многих банковских троянов. Так, был зафиксирован рост числа атак представителей семейств Android.BankBot и Android.Banker — на 20,68% и 151,71% соответственно. В то же время трояны Android.SpyMax, активность которых росла практически в течение всего 2024 года, детектировались на 41,94% реже, чем кварталом ранее.

В течение последних 3 месяцев специалисты «Доктор Веб» выявили десятки новых угроз в каталоге Google Play. Наряду с традиционно большим количеством троянов Android.FakeApp наша вирусная лаборатория зафиксировала там вредоносные программы для кражи криптовалют, а также очередные трояны, демонстрирующие навязчивую рекламу.

ГЛАВНЫЕ ТЕНДЕНЦИИ I КВАРТАЛА

- Рост активности рекламных троянов

- Увеличение числа атак банкеров Android.BankBot и Android.Banker

- Снижение активности троянов-шпионов Android.SpyMax

- В Google Play появилось множество новых вредоносных приложений

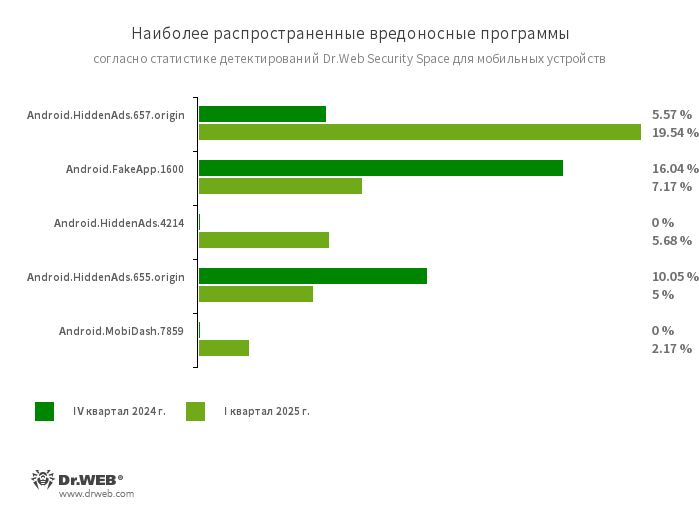

По данным Dr.Web Security Space для мобильных устройств

- Android.HiddenAds.657.origin

- Android.HiddenAds.655.origin

- Android.HiddenAds.4214

- Троянские программы для показа навязчивой рекламы. Представители семейства Android.HiddenAds часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.FakeApp.1600

- Троянская программа, которая загружает указанный в ее настройках веб-сайт. Известные модификации этого вредоносного приложения загружают сайт онлайн-казино.

- Android.MobiDash.7859

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Program.FakeMoney.11

- Program.FakeMoney.14

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Эти программы имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Обычно в них имеется список популярных платежных систем и банков, через которые якобы возможно перевести награды. Но даже когда пользователям удается накопить достаточную для вывода сумму, обещанные выплаты не поступают. Этой записью также детектируется другое нежелательное ПО, основанное на коде таких программ.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.CloudInject.1

- Детектирование Android-приложений, модифицированных при помощи облачного сервиса CloudInject и одноименной Android-утилиты (добавлена в вирусную базу Dr.Web как Tool.CloudInject). Такие программы модифицируются на удаленном сервере, при этом заинтересованный в их изменении пользователь (моддер) не контролирует, что именно будет в них встроено. Кроме того, приложения получают набор опасных разрешений. После модификации программ у моддера появляется возможность дистанционно управлять ими — блокировать, показывать настраиваемые диалоги, отслеживать факт установки и удаления другого ПО и т. д.

- Program.TrackView.1.origin

- Детектирование приложения, позволяющего вести наблюдение за пользователями через Android-устройства. С помощью этой программы злоумышленники могут определять местоположение целевых устройств, использовать камеру для записи видео и создания фотографий, выполнять прослушивание через микрофон, создавать аудиозаписи и т. д.

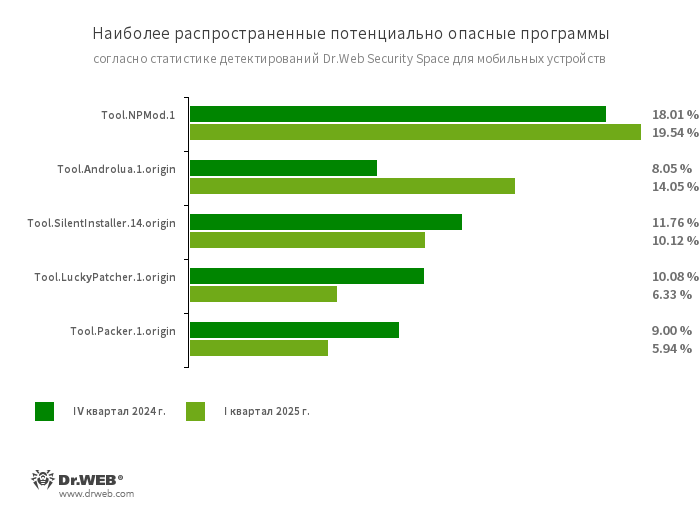

- Tool.NPMod.1

- Детектирование Android-приложений, модифицированных при помощи утилиты NP Manager. В такие программы внедрен специальный модуль, который позволяет обойти проверку цифровой подписи после их модификации.

- Tool.Androlua.1.origin

- Детектирование ряда потенциально опасных версий специализированного фреймворка для разработки Android-программ на скриптовом языке программирования Lua. Основная логика Lua-приложений расположена в соответствующих скриптах, которые зашифрованы и расшифровываются интерпретатором перед выполнением. Часто данный фреймворк по умолчанию запрашивает доступ ко множеству системных разрешений для работы. В результате исполняемые через него Lua-скрипты способны выполнять различные вредоносные действия в соответствии с полученными разрешениями.

- Tool.SilentInstaller.14.origin

- Потенциально опасная программная платформа, которая позволяет приложениям запускать APK-файлы без их установки. Эта платформа создает виртуальную среду исполнения в контексте приложений, в которые они встроены. Запускаемые с их помощью APK-файлы могут работать так, как будто являются частью таких программ, и автоматически получать те же разрешения.

- Tool.LuckyPatcher.1.origin

- Утилита, позволяющая модифицировать установленные Android-приложения (создавать для них патчи) с целью изменения логики их работы или обхода тех или иных ограничений. Например, с ее помощью пользователи могут попытаться отключить проверку root-доступа в банковских программах или получить неограниченные ресурсы в играх. Для создания патчей утилита загружает из интернета специально подготовленные скрипты, которые могут создавать и добавлять в общую базу все желающие. Функциональность таких скриптов может оказаться в том числе и вредоносной, поэтому создаваемые патчи могут представлять потенциальную опасность.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты как безобидных, так и троянских программ.

- Adware.ModAd.1

- Детектирование некоторых модифицированных версий (модов) мессенджера WhatsApp, в функции которых внедрен код для загрузки заданных ссылок через веб-отображение во время работы с мессенджером. С этих интернет-адресов выполняется перенаправление на рекламируемые сайты — например, онлайн-казино и букмекеров, сайты для взрослых.

- Adware.Basement.1

- Приложения, демонстрирующие нежелательную рекламу, которая часто ведет на вредоносные и мошеннические сайты. Они имеют общую кодовую базу с нежелательными программами Program.FakeMoney.11.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут напоминать сообщения от операционной системы. Кроме того, эти модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

- Adware.Fictus.1.origin

- Рекламный модуль, который злоумышленники встраивают в версии-клоны популярных Android-игр и программ. Его интеграция в программы происходит при помощи специализированного упаковщика net2share. Созданные таким образом копии ПО распространяются через различные каталоги приложений и после установки демонстрируют нежелательную рекламу.

Угрозы в Google Play

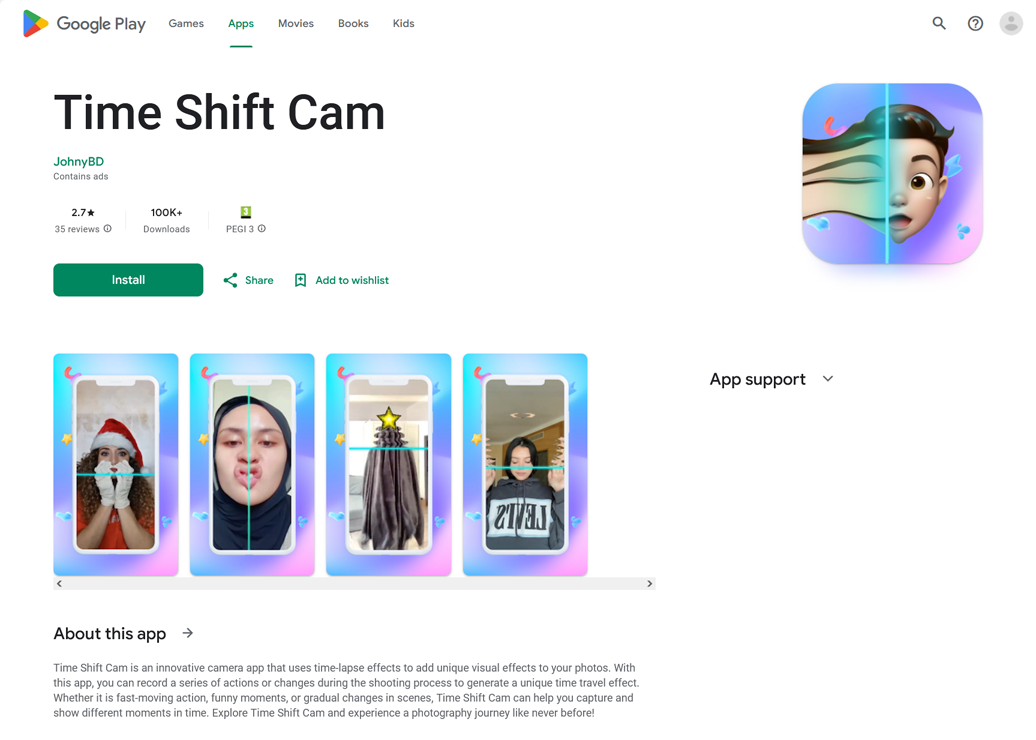

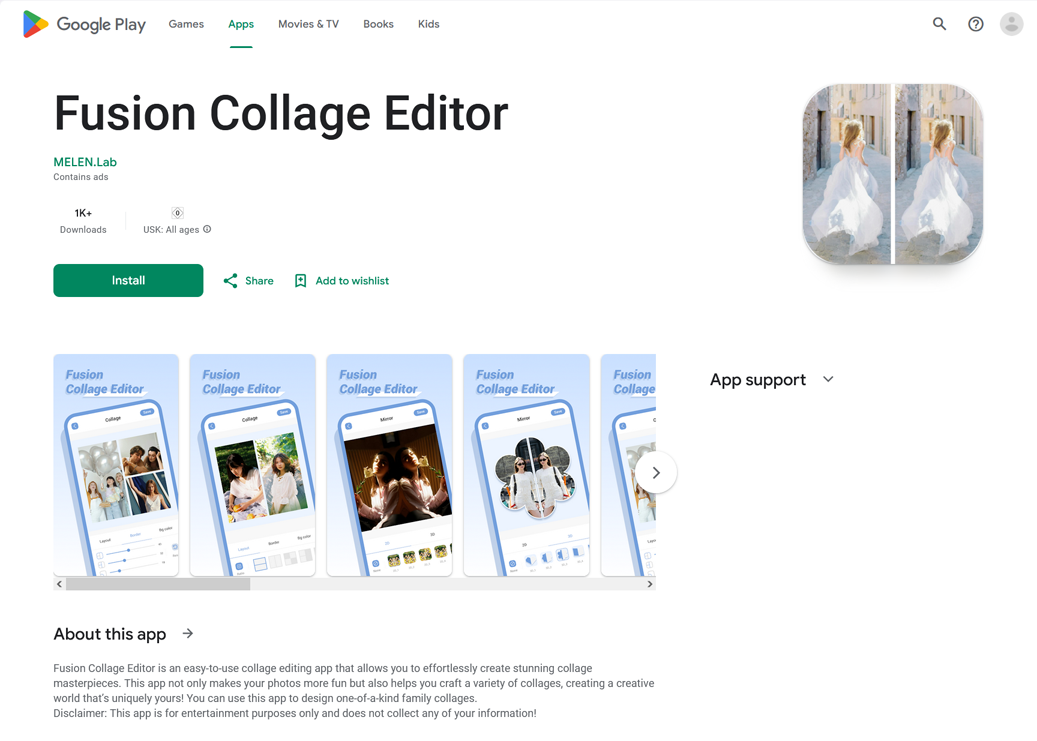

В I квартале 2025 года вирусная лаборатория компании «Доктор Веб» выявила в Google Play несколько десятков вредоносных приложений. Среди них — различные модификации троянов Android.HiddenAds.4213 и Android.HiddenAds.4215, которые скрывают свое присутствие на зараженных устройствах и начинают демонстрировать рекламу поверх других программ и интерфейса операционной системы. Они скрывались в приложениях для фото- и видеосъемки с различными эффектами, фоторедакторах, сборнике изображений и дневнике женского здоровья.

Рекламные трояны Android.HiddenAds, скрывающиеся в программах Time Shift Cam и Fusion Collage Editor

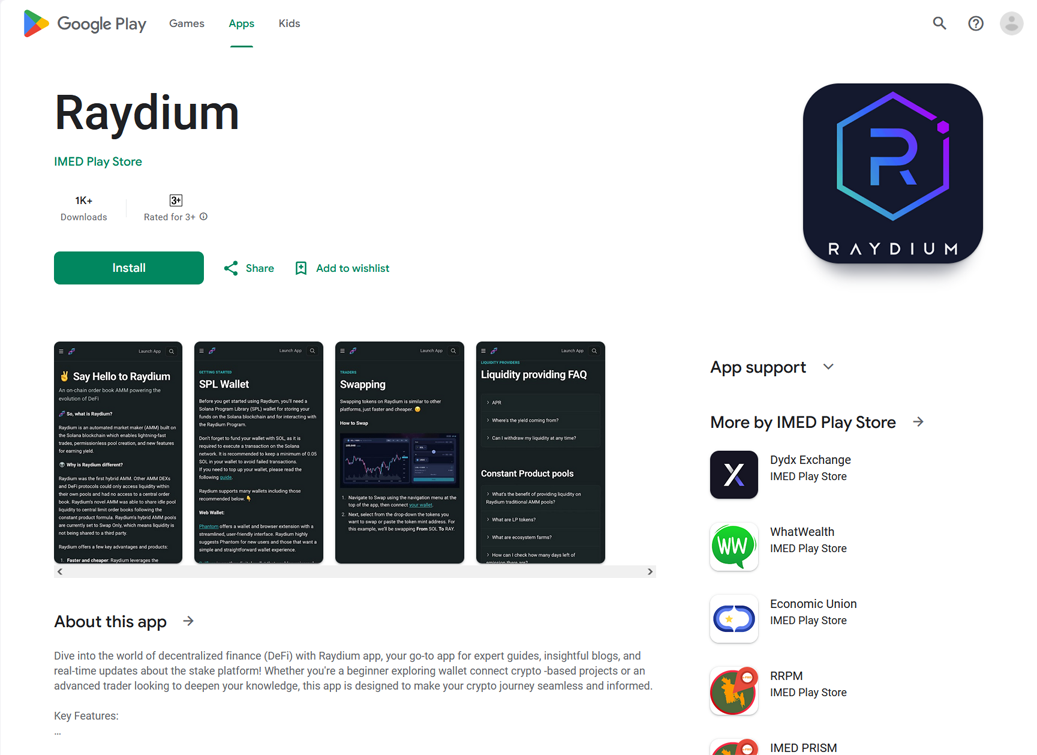

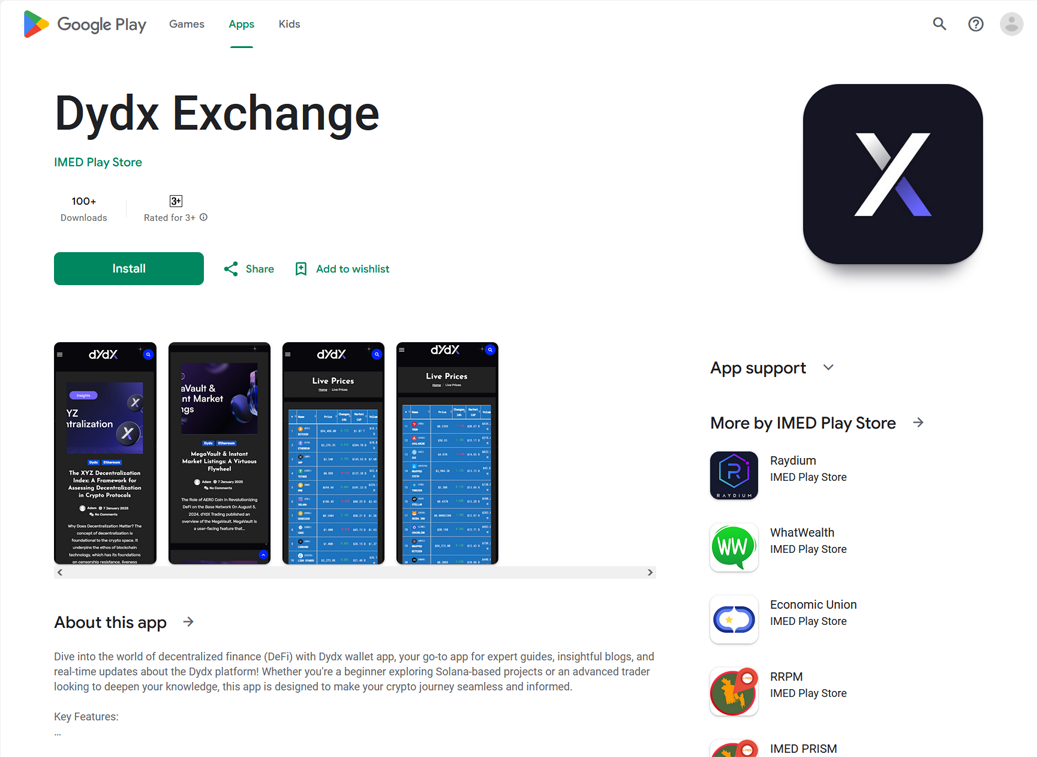

Также наши специалисты обнаружили вредоносные программы Android.CoinSteal.202, Android.CoinSteal.203 и Android.CoinSteal.206, предназначенные для кражи криптовалют и распространявшиеся под видом официального ПО блокчейн-платформ Raydium и Aerodrome Finance, а также криптобиржи Dydx.

Программы Raydium и Dydx Exchange — трояны для кражи криптовалют

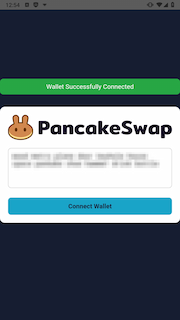

При запуске вредоносные приложения предлагают потенциальным жертвам ввести мнемоническую фразу (seed-фразу) якобы для подключения криптокошелька, но на самом деле вводимые данные передаются злоумышленникам. Чтобы окончательно ввести пользователей в заблуждение, формы для ввода мнемонических фраз могут быть замаскированы под запросы от прочих криптоплатформ. Как показано на примере ниже, Android.CoinSteal.206 продемонстрировал фишинговую форму якобы от имени криптобиржи PancakeSwap.

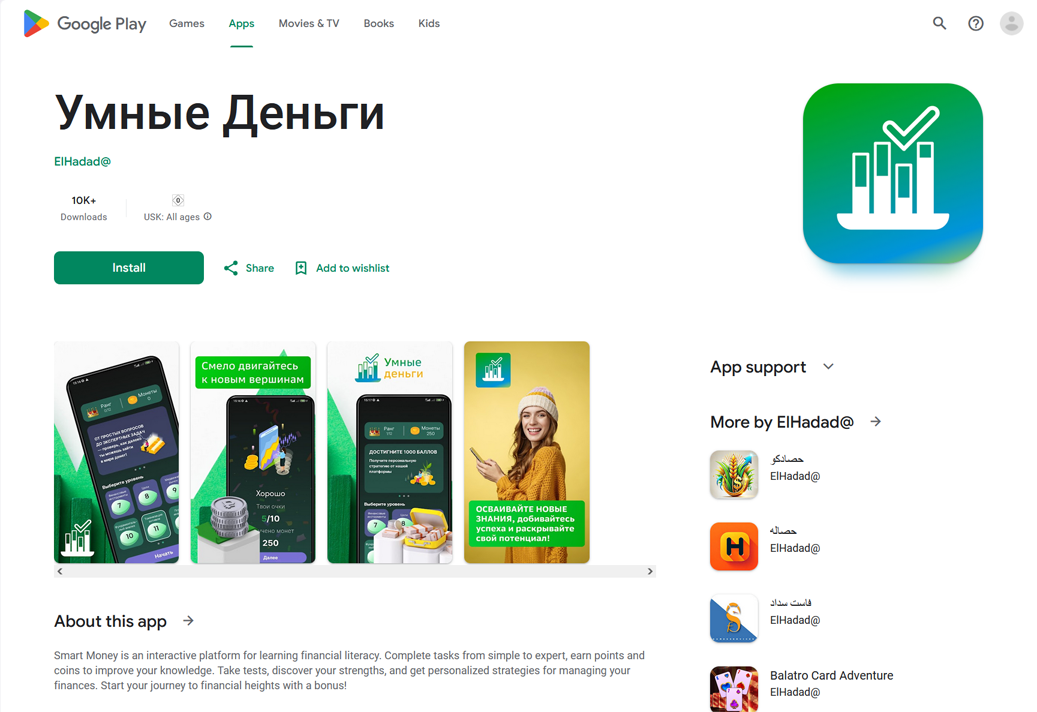

Вместе с тем в Google Play вновь распространялись программы-подделки Android.FakeApp. Многие из них мошенники выдавали за приложения финансовой тематики, включая обучающие пособия, инструменты для доступа к инвестиционным сервисам, программы для учета личных финансов. Они загружали различные фишинговые сайты, в том числе используемые злоумышленниками для сбора персональных данных.

Примеры вредоносных программ Android.FakeApp, распространявшихся под видом финансового ПО: «Умные Деньги» — Android.FakeApp.1803, Economic Union — Android.FakeApp.1777

Другие трояны Android.FakeApp при определенных условиях загружали сайты букмекеров и онлайн-казино. Такие варианты вредоносных программ распространялись под видом всевозможных игр и прочего ПО — например, тренажера для скоростного набора текста и пособия по рисованию. Среди них были в том числе новые модификации трояна Android.FakeApp.1669.

Примеры вредоносных программ-подделок, которые вместо обещанной функциональности могли загружать сайты онлайн-казино и букмекерских контор

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.